Wichtige Nachricht an alle Verantwortlichen

für Unternehmens- und IT-Sicherheit:

Möchten auch Sie endlich das unkalkulierbare Sicherheitsrisiko durch mangelhaften IT-Schutz

Ihrer Gebäudetechnik minimieren? Dann jetzt am

IT Security Coaching teilnehmen!

Oft müssen Entscheidungsträger in Unternehmen nachträglich massive IT-Sicherheitslücken verantworten. Ohne vorherige Kenntnis dieser "blinden Flecken". Warum? Der IT-Schutz der Gebäudetechnik in Unternehmen ist häufig desolat. Die Folge: unbemerkte IT-Sicherheitslücken. Wir zeigen Ihnen, wie Sie Sicherheitslücken erkennen, schließen, und wie Sie nachhaltig und bewusst mehr IT-Verantwortung übernehmen können. Auch für den Fall, dass Ihr Unternehmen angegriffen wird.

Gebäudetechnik und IT-Sicherheit:

Ist Ihnen bewusst, dass Gebäudetechnik

Ihre IT-Sicherheit gefährdet?

Sie fragen sich jetzt vielleicht, wieso? Ganz einfach:

Ihre IT-Abteilung kümmert sich wahrscheinlich mit großer Aufmerksamkeit um

die IT-Sicherheit von jedem Laptop und um jedes Firmen-Smartphone im Unternehmen.

Sie fragen sich jetzt vielleicht, wieso? Ganz einfach: Ihre IT-Abteilung kümmert sich wahrscheinlich mit großer Aufmerksamkeit um die IT-Sicherheit von jedem Laptop und um jedes Firmen-Smartphone im Unternehmen.

Das ist gut, aber nicht ausreichend!

Die bittere Wahrheit

Die Folge

Erkenntnis und Verantwortung

"Leider fühlen sich die meisten Sicherheitsverantwortlichen – vielleicht auch Sie – (noch) nicht intensiv genug angesprochen."

Und dass, obwohl täglich Unternehmen angegriffen werden und dabei in mehrfacher Hinsicht immense Schäden erleiden.

Ursache hierfür: Den Entscheidungsträgern fehlen wichtige Informationen um die akute Gefährdung durch die Gebäudetechnik richtig verstehen und einschätzen zu können.

Außerdem werden den Spezialisten oft nicht die richtigen Fragen gestellt. Dies führt dazu, dass die Entscheider aufgrund der erhaltenen Antwort falsche Entscheidungen treffen.

Drei wichtige Kernaspekte

Nehmen Sie sich jetzt Zeit und bewerten Sie die Auswirkungen dieser 3 wichtigen

IT-Sicherheitsaspekte für Ihr Unternehmen:

Welcher Personenkreis aus Ihrem Unternehmen betreut direkt die Gebäudetechnik? Ist Ihnen bewusst, dass diese Mitarbeiter dadurch eine extrem hohe Verantwortung für die IT-Sicherheit Ihres Unternehmens tragen?!

Ist Ihnen bewusst, wie viele Geräte der Gebäudetechnik in Summe tatsächlich in Ihre IT-Infrastruktur eingebunden sind? Und ist der Aufwand, der für IT-Sicherheit betrieben wird, hier annähernd so groß wie für Laptops, Smartphones usw.?

Wie alt sind die Geräte Ihrer Gebäudetechnik? Auf welchem Stand der Technik? Und haben diese Geräte jemals seit dem Einbau ein Sicherheitsupdate bekommen?

Sicher in die IT-Zukunft

Wäre es nicht großartig, wenn Sie ein verlässliches Instrument für ein Maximum an IT-Sicherheit hätten? Eines, das perfekt zu genau Ihren IT-Anforderungen passt? Eines, das Veränderungen flexibel mitmacht, das sogar auf neue Bedrohungen eine Antwort hat? Eine geniale Idee, mit der Sie zyklisch Ihre IT-Sicherheit prüfen und analysieren könnten. Ein Werkzeug, das Ihnen hilft, rechtzeitig und verlässlich die richtigen Entscheidungen treffen zu können. Und das alles, ohne dass Sie selbst dafür zum IT- (Sicherheits-) Spezialisten werden müssen. Gibt’s nicht, denken Sie? Gibt’s doch!

Darum vertrauen bekannte Unternehmen mit hohen Ansprüchen an die IT-Sicherheit diesem IT-Security-Coaching Programm

Sie entwickeln mit unserer Unterstützung eine nachhaltige und wirkungsvolle Organisation und

Struktur für Ihre IT-Sicherheit

"

Unser Versprechen

Gemeinsam mit Ihnen, entsteht ein standardisiertes, reproduzierbares Verfahren.

Damit können Sie selbst im weiteren Betrieb fortlaufend potenzielle Schwachstellen analysieren. So können Sicherheitsrisiken rechtzeitig erkannt und kontinuierlich behoben werden.

Einzigartiges Coaching

Wir versetzen Sie in die Lage, mehr Sensibilität für bisher unbeachtete Perspektiven der IT-Gebäudesicherheit zu entwickeln. Dadurch können Sie Ihre Verantwortung viel bewusster und zielgerichteter wahrnehmen. Sie wissen am Ende des Projekts ganz genau, worauf Sie achten müssen. Stellen Sie zukünftig sowohl Ihren Dienstleistern der Gebäudetechnik, als auch den IT-Spezialisten die entscheidenden Fragen zur Optimierung Ihrer IT-Sicherheit! Bauen Sie mit unserer Hilfe den nötigen Informations-fluss auf. Sie selbst können durch das Coaching autonom entsprechende Vorgaben und Sicherheitsmaßnahmen erarbeiten, die zu erfüllen sind. Die Einhaltung der Vorgaben können Sie anschließend in regelmäßigen Abständen eigenständig kontrollieren. Ohne von anderen abhängig zu sein!

Warum es hier keine Referenzen gibt

Vielleicht fragen Sie sich, warum wir Ihnen auf dieser Seite keine Referenzen und Details zu unseren Kunden und konkreten Lösungen vorstellen. Weil wir IT-Systeme sicher machen wollen - aber nicht interessant und angreifbar.

Die IT- und OT-Sicherheit ist ein äußert sensibles Thema und hat für unsere Kunden und uns höchste Priorität. Datensicherheit ist eine der Grundlagen für eine erfolgreiche Zusammenarbeit in diesem Bereich. Sie möchten bestimmt auch nicht, dass Ihre Daten oder Sicherheitsmaßnahmen für dritte öffentlich zugänglich sind.

Wenn Sie Interesse an einer Zusammenarbeit, unseren Methoden und Lösungen oder unserer Leistungsfähigkeit haben, beantworten wir gerne Ihre Fragen. Nachdem wir uns persönlich kennengelernt haben, nachdem wir gegenseitiges Vertrauen aufgebaut haben und in einem dafür geeigneten Rahmen.

Das sagen unsere Kunden

Unsere Kunden haben die Möglichkeit, Ihre Zufriedenheit über das Bewertungsportal ProvenExpert zum Ausdruck zu bringen. Wenn Sie Interesse an der Meinung unserer Kunden haben, können Sie diese gerne hier einsehen (Link zu Proven Expert, öffnet sich in neuem Fenster).

Das sagen unsere Kunden

Unsere Kunden haben die Möglichkeit, Ihre Zufriedenheit über das Bewertungsportal ProvenExpert zum Ausdruck zu bringen. Wenn Sie Interesse an der Meinung unserer Kunden haben, können Sie diese gerne hier einsehen.

Warum es hier keine Referenzen gibt

Vielleicht fragen Sie sich, warum wir Ihnen auf dieser Seite keine Referenzen und Details zu unseren Kunden und konkreten Lösungen vorstellen. Weil wir IT-Systeme sicher machen wollen - aber nicht interessant und angreifbar.

Die IT- und OT-Sicherheit ist ein äußert sensibles Thema und hat für unsere Kunden und uns höchste Priorität. Datensicherheit ist eine der Grundlagen für eine erfolgreiche Zusammenarbeit in diesem Bereich. Sie möchten bestimmt auch nicht, dass Ihre Daten oder Sicherheitsmaßnahmen für dritte öffentlich zugänglich sind.

Wenn Sie Interesse an einer Zusammenarbeit, unseren Methoden und Lösungen oder unserer Leistungsfähigkeit haben, beantworten wir gerne Ihre Fragen. Nachdem wir uns persönlich kennengelernt haben, nachdem wir gegenseitiges Vertrauen aufgebaut haben und in einem dafür geeigneten Rahmen.

Das sagen unsere Kunden

Unsere Kunden haben die Möglichkeit, Ihre Zufriedenheit über das Bewertungsportal ProvenExpert zum Ausdruck zu bringen. Wenn Sie Interesse an der Meinung unserer Kunden haben, können Sie diese gerne hier einsehen.

Drei Stufen Coaching

Durch unser dreistufiges Coaching

erreichen Sie eine zukunftsfähige,

unternehmensweite Sicherheitslösung.

Wir führen eine Analyse Ihrer Bestandssysteme durch. Dies geschieht ähnlich einem Penetrationstest. Nur mit dem entscheidenden Unterschied, dass wir auch Systeme überprüfen, deren Schnittstellen und Protokolle ein klassischer Penetrationstest nicht kennt (z. B. Sicherheitstechniksysteme, Gebäudeautomation usw.).

Der erste Schritt des IT-Security-Coaching Programms ist ein Realitätsabgleich. In diesem Workshop kommen verschiedene Rollen aus Ihrem Hause zusammen (Manager, Gebäudetechniker, ITler ...). Wir führen gemeinsam die Aufnahme des aktuellen IST Zustandes aus strategischer Sicht durch. Dabei ist es egal, ob ein System als wichtig oder unwichtig empfunden wird. Was haben Sie für eine Infrastruktur? Was ist netzwerkfähig? Egal, ob das System mit Netzwerkstecker oder proprietärem Gebäudebus ausgestattet ist.

Die analysierten Sicherheitsrisiken werden gefixt. Entweder von ihrer IT oder einem Systemhaus. Wir begleiten dieses Verfahren, bringen unsere Erfahrungen ein und unterstützen bei der Umsetzung. Ein Fehler gilt für uns nicht als gefixt, wenn wir ihn einmal gefunden und beseitigt haben! Unser Anspruch für Ihre IT-Sicherheit ist: Wir definieren für Sie einen standardisierten Prozess, der kontinuierlich Ihre Bestandssysteme auf Schwachstellen prüft und diese dann eliminiert.

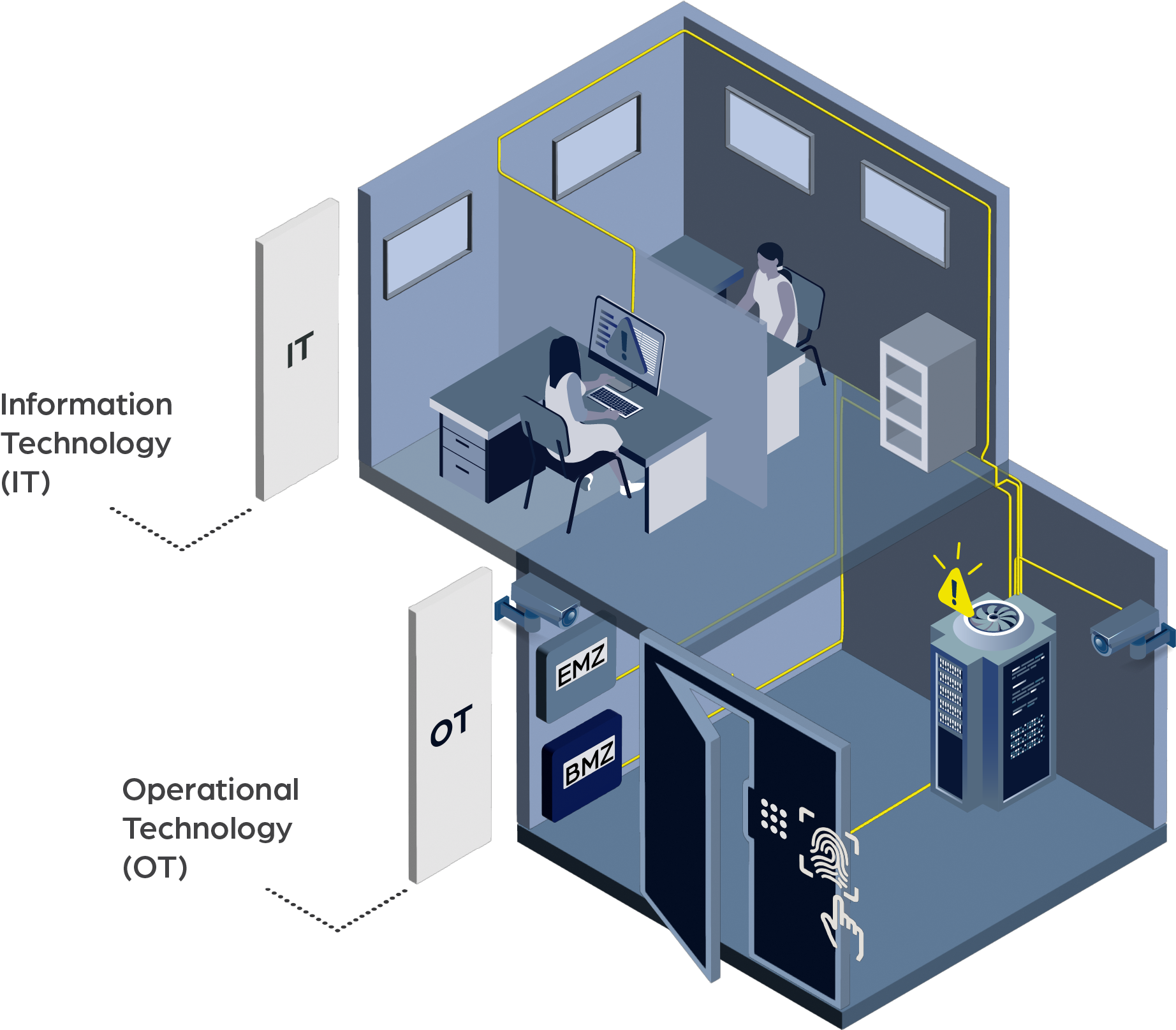

UNZUREICHENDER SCHUTZ DER GEBÄUDETECHNIK

So einfach ist das Eindringen in die IT-Struktur über eine unzureichend geschützte Gebäudetechnik!

Auch Hacker arbeiten wirtschaftlich.

Ist Ihre Gebäudetechnik schlechter geschützt als bei anderen Unternehmen mit gleicher „Rendite“?

Dann wird Ihr Unternehmen zum bevorzugten Ziel. Intensivieren Sie deshalb in den IT-Schutz Ihrer Gebäudetechnik.

Können Sie diese Fragen mit einem eindeutigen „Ja“ beantworten? Wenn nicht, ist es Zeit zu handeln!

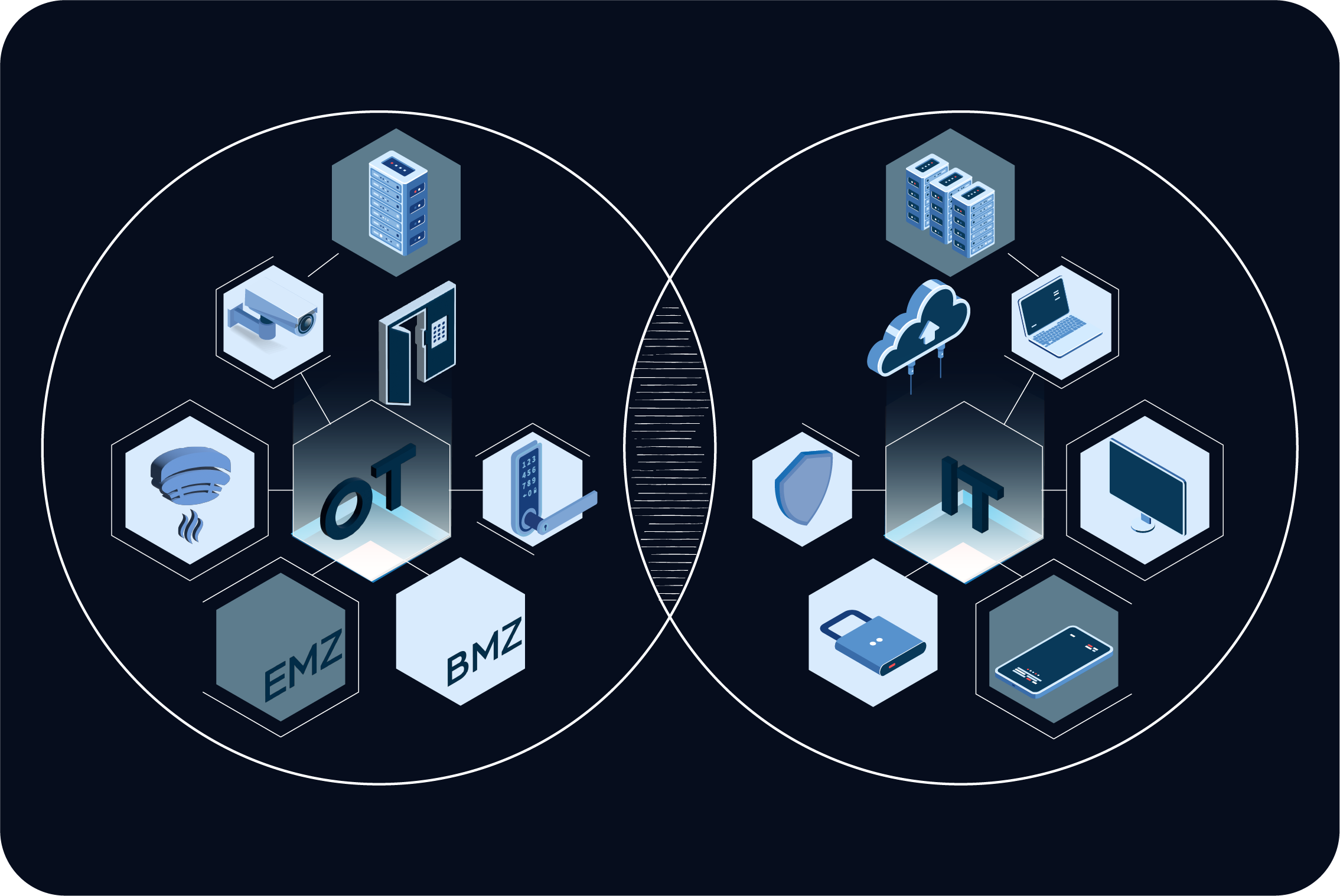

Gibt es in Ihrem Unternehmen Maßnahmen zur Gewährleistung der OT Sicherheit*? Wird diese in die Gesamtheit aller Schutzmaßnahmen zur IT-Sicherheit einbezogen? Wissen alle Beteiligten, was unter OT-Sicherheit zu verstehen ist?

Wer koordiniert wirkungsvolle Schutzmaßnahmen zwischen den Abteilungen der Gebäudetechnik und der IT-Sicherheit. Fühlen Sie sich als Verantwortlicher in der Lage, den IT-Spezialisten die richtigen Fragen stellen zu können? Sind in Ihrem Unternehmen all diese Fragen geklärt, oder befürchten Sie (weiterhin), dass Ihr Unternehmen gehackt und angegriffen wird?

Sie glauben, die IT-Security Maßnahmen in Ihrem Unternehmen sind aktuell ausreichend? Lesen Sie weiter, um zu erfahren, welche grundlegenden IT-Sicherheitsprobleme in den meisten Fällen unerkannt bleiben!

Die Verantwortlichkeiten für den IT-Schutz in der Gebäudetechnik sind in aller Regel unklar. Oder gar nicht geregelt. Noch verheerender ist es zumeist, wenn es um die Zuständigkeiten für den Übergang bzw. die Schnittstellen von der OT-Sicherheit (z.B. Zutrittskontrolle, Videosystem, Einbruch- und Brandmeldeanlage usw.) in die der IT-Sicherheit geht. Kümmert sich die IT-Abteilung darum? Die Errichter der Gebäudetechnikanlagen, oder der Hausmeister bzw. Facilitymanager? Alle gemeinsam? Und wenn ja, wer koordiniert das?

Selbst wenn die Zuständigkeiten geregelt sind, tritt häufig ein anderes Problem auf: Die Sicherheitsverantwortlichen, in deren Verantwortung die Gebäudetechnik liegt, sind fachlich oft nicht entsprechend ausgebildet. Deswegen können Sie den IT-Spezialisten nicht die richtigen Fragen stellen. Die Folge: Die Sicherheitsverantwortlichen der Gebäudetechnik können nicht auf Augenhöhe mit den IT-Spezialisten agieren und müssen sich zwangsweise auf das verlassen, was diese sagen und tun! Die Frage „Ist unsere IT sicher?“ wird anders beantwortet werden als „Haben wir offene Ports?“.

Die klassischen Penetrationstests sind schön und gut. Aber die schmerzhafte Realität ist doch: Nach dem Test ist man in der Regel genauso schlau wie vorher. Nur weil ein Hacker gesagt/

nachgewiesen hat, dass Ihr Unternehmen gehackt wurde, wissen Sie noch lange nicht warum. Genauso wenig wissen Sie, wie und worüber genau der Angriff stattgefunden hat. Und selbst wenn Sie es wissen: Wie stellen Sie sicher, dass Ihr Unternehmen nicht innerhalb kürzester Zeit wieder erfolgreich angegriffen wird? Im schlechtesten Fall „im Vorbeigehen“, durch einen einigermaßen ambitionierten Teenager ….

Noch eine bittere Wahrheit: Die Peripheriegeräte und Zentraleinheiten aus der Gebäudetechnik stellen oft selbst ein massives Sicherheitsrisiko dar. Sie werden einmal installiert, oft nur bei einem Defekt ausgetauscht und erhalten keine Sicherheitsupdates oder Patches. Während die technischen Möglichkeiten der potenziellen Angreifer immer besser werden, bleibt die Gebäudetechnik fast immer auf dem gleichen (alten) Stand. So werden Zutrittskontrollsysteme, Brandmelde- und Videoanlagen, Heizungssteuerungen und Klimaanlagen – in der Regel unbemerkt - zum dankbaren Türöffner für Angriffe auf die angebundene IT-Netzwerk- und Infrastruktur.

Mehr geht nicht

Aus diesen Gründen ist das IT-Security-Coaching Programm

der Gleich Gruppe so erfolgreich. Überzeugen auch Sie sich, denn…

100% IT-Sicherheit gibt es nicht. Deshalb rechnen wir mit allem.

Aus diesem Grund werden wir Sie und Ihr Unternehmen bestmöglich auf einen vorgetäuschten oder tatsächlichen Angriff vorbereiten. Wir spielen diese Szenarien gemeinsam im Coaching durch – besprechen geeignete Gegenmaßnahmen und dokumentieren diese. Das schafft Handlungssicherheit im Ernstfall und verhindert, dass während der Stresssituation fatale Entscheidungen getroffen werden. Alle Beteiligten behalten einen möglichst kühlen Kopf, weil jeder weiß, was zu tun ist. Und was im Falle eines Angriffs vermieden werden sollte.

Jetzt kostenlose Erstberatung vereinbaren

Fordern Sie jetzt kostenlos und unverbindlich ein Beratungsgespräch an...

Wir erfüllen keine Klischees, aber Ihre Erwartungen!

Die Gleich Gruppe ist mit ca. 150 Mitarbeitenden und über 44 Jahren Erfahrung der führende Anbieter am Markt, der über die gesammelten Kompetenzen und die notwendige Erfahrung zur Umsetzung komplexer sicherheitstechnischer Projekte verfügt. Unser Portfolio umfasst u. a. Sicherheits- und Medientechnik, Gefahrenmanagementsysteme, IT-Dienstleistungen und IT-Sicherheit sowie Informationssicherheit.

Die Einzelunternehmen Heer GmbH , Gleich IT Service GmbH und die Gleich GmbH haben jeweils einen eigenen und klar definierten Fokus. Durch diese Strategie ist jedes Unternehmen für sich hochgradig spezialisiert und professionell aufgestellt. Im Verbund der Gleich Gruppe decken diese Spezialisten ein extrem breites Leistungsspektrum auf fachlich und qualitativ höchstem Niveau ab.

FAQ

Haftungsausschluss:

Die Vorgenannten FAQ (häufige Fragen und Antworten) wurden sorgfältig und nach aktuellem Stand der Regeln, Normen und Technik für Sie erstellt. Trotzdem weisen wir an dieser Stelle ausdrücklich darauf hin, dass die Gleich Gruppe keine Haftung für den Inhalt übernimmt!